티스토리 뷰

IPSec(Internet Protocol Security)

: IP 계층(3계층)에서 무결성과 인증을 보장하는 인증헤더(AH)와 기밀성을 보장하는 암호화(ESP)를 이용한 프로토콜

| 인증(AH) 프로토콜 | 메시지 인증 코드(MAC)를 이용하여 인증과 송신처 인증을 제공해주는 프로토콜로 기밀성은 제공하지 않음 |

| 암호화(ESP) 프로토콜 | 메시지 인증 코드(MAC)와 암호화를 이용해 인증과 송신처 인증과 기밀성을 제공하는 프로토콜 |

| 키 관리 프로토콜 | 공개된 네트워크를 통하여 key를 어떻게 할 것인가를 정의, IKE 교환을 위한 메시지를 전달하는 프로토콜 |

SSL(Secure Socket Layer) / TLS(Transport Layer Security)

: 전송계층(4계층)과 응용계층(7계층) 사이에서 클라이언트와 서버 간의 웹 데이터 암호화(기밀성), 상호 인증 및 전송 시 데이터 무결성을 보장하는 보안 프로토콜

SSL / TLS 구성요소

| Change Cipher Spec Protocol | 협상이 끝난 Cipher Spec을 상대에게 알림 |

| Alert Protocol | 경고 메시지 전달 |

| Heartbeat Protocol | 서버와 클라이언트가 정상적인 상태인지 확인하기 위해 사용 |

| Handshake Protocol | 서버와 클라이언트가 서로 인증하고 암호화 키를 협상하는 프로토콜 |

| Record Protocol | 합의된 Cipher Suite로 암호화 / 복호화, 무결성, 압축 / 해제 등 수행 |

S-HTTP(Secure Hypertext Transfer Protocol)

: 웹상에서 네트워크 트래픽을 암호화하는 주요 방법 중 하나로 클라이언트와 서버 간에 전송되는 모든 메시지를 각각 암호화하여 전송하는 기술

3A

: 유무선 이동 및 인터넷 환경에서 가입자에 대한 안전하고, 신뢰성 있는 인증, 권한 검증, 과금 기능을 체계적으로 제공하는 정보 보호 기술

| 인증 (Authentication) | 접근을 시도하는 가입자 또는 단말에 대한 식별 및 신분을 검증 |

| 권한 부여 (Authorization) | 검증된 가입자나 단말에게 어떤 수준의 권한과 서비스를 허용 |

| 계정 관리 (Accounting) | 리소스 사용에 대한 정보를 수집하고 관리하는 서비스 |

SW 개발 보안의 3대 요소 (기무가)

1. 기밀성 (Confidentiality)

: 인가되지 않은 개인 혹은 시스템 접근에 따른 정보 공개 및 노출을 차단하는 특성

2. 무결성 (Integrity)

: 정당한 방법을 따르지 않고서는 데이터가 변경될 수 없으며, 데이터의 정확성 및 완전성과 고의/악의로 변경되거나 훼손 또는 파괴되지 않음을 보장하는 특성

3. 가용성 (Availability)

: 권한을 가진 사용자나 애플리케이션이 원하는 서비스를 지속해서 사용할 수 있도록 보장하는 특성

SW 개발 보안 용어 (자위취위)

| 자산 (Assets) | 조직의 데이터 또는 조직의 소유자가 가치를 부여한 대상 |

| 위협 (Threat) | 조직이나 기업의 자산에 악영향을 끼칠 수 있는 사건이나 행위 |

| 취약점 (Vulneravility) | 위협이 발생하기 위한 사전 조건으로 시스템의 정보 보증을 낮추는 데 사용되는 약점 |

| 위험 (Risk) | 위협이 취약점을 이용해 조직의 자산 손실 피해를 가져올 가능성 |

DoS 공격

: 시스템을 악의적으로 공격해서 해당 시스템의 자원을 부족하게 하여 원래 의도된 용도로 사용하지 못하게 하는 공격

| SYN 플러딩 | TCP 프로토콜의 구조적인 문제를 이용한 공격 |

| UDP 플러딩 | 대량의 UDP 패킷을 만들어 임의의 포트 번호로 전송하여 응답 메시지를 생성하게 하여 지속해서 자원을 고갈시키는 공격 |

| 스머프 / 스머핑 | - 출발지 주소를 공격 대상의 IP로 설정하여 네트워크 전체에게 직접 브로드캐스팅(Directed Broadcasting)하여 마비시키는 공격 - 바운스 사이트라고 불리는 제3의 사이트를 이용해 공격 |

| 죽음의 핑(PoD : Ping of Death) | ICMP 패킷을 정상적인 크기보다 아주 크게 만들어 전송하면 다수의 IP단편화가 발생하고, 수신 측에서는 단편화된 패킷을 처리하는 과정에서 많은 부하가 발생하거나, 재조합 버퍼의 오버플로우가 발생하여 정상적인 서비스를 하지 못하도록 하는 공격 |

| 랜드 어택 | 공격자가 패킷의 출발지 주소나 포트를 임의로 변경해서 출발지와 목적지 주소를 동일하게 함으로써 공격 대상 컴퓨터의 실행속도를 느리게 하거나 동작을 마비시켜 서비스 거부 상태에 빠지게 하는 것 |

| 티어 드롭 | - IP 패킷의 재조합 과정에서 잘못된 Fragment Offset 정보로 인해 수신시스템이 문제를 발생하도록 만드는 공격 - IP Fragment Offset 값을 서로 중첩되도록 조작해 전송, 이를 수신한 시스템이 재조합하는 과정에서 오류가 발생, 시스템의 기능을 마비시키는 공격방식 |

| 봉크 / 보잉크 | 프로토콜의 오류 제어를 이용한 공격기법 - 봉크 : 같은 시퀀스 번호를 계속 보냄 - 보잉크 : 일정한 간격으로 시퀀스 번호에 빈 공간 생성 |

DDoS 공격

: 여러 대의 공격자를 분산 배치하여 동시에 동작하게 함으로써 특정 사이트를 공격하는 기법

DDos 공격 구성요소

| 핸들러 | 마스터 시스템의 역할을 수행하는 프로그램 |

| 에이전트 | 공격 대상에 직접 공격을 가하는 시스템 |

| 마스터 | 공격자에게서 직접 명령을 받는 시스템, 여러 대의 에이전트를 관리하는역할 |

| 공격자 | 공격을 주도하는 해커의 컴퓨터 |

| 데몬 프로그램 | 에이전트 시스템의 역할을 수행하는 프로그램 |

DRDoS 공격

: 공격자는 출발지 IP를 공격대상 IP로 위조하여 다수의 반사 서버로 요청 정보를 전송, 공격 대상자는 반사 서버로부터 다량의 응답을 받아서 서비스 거부가 되는 공격

세션 하이재킹

: 케빈 미트닉이 사용했던 공격 방법 중 하나로 TCP의 세션 관리 취약점을 이용한 공격기법

애플리케이션 공격

| HTTP GET 플러딩 | 과도한 Get 메시지를 이용하여 웹 서버의 과부하를 유발시키는 공격 |

| Slowloris | HTTP GET 메서드를 사용하여 헤더의 최종 끝을 알리는 개행 문자열을 전송하지 않고, \r\n 만 전송하여 대상 웹 서버와 연결상태를 장시간 지속시키고 연결 자원을 모두 소진시키는 서비스 거부 공격 |

| RUDY | 요청 헤더의 Content-Length를 비정상적으로 크게 설정하여 메시지 바디 부분을 매우 소량으로 보내 계속 연결상태를 유지시키는 성격 |

| Slow HTTP Read DoS | TCP 윈도 크기와 데이터 처리율을 감소시킨 상태에서 다수 HTTP 패킷을 지속적으로 전송하여 대상웹 서버의 연결상태가 장시간 지속, 연결자원을 소진시키는 서비스 거부 공격 |

| Hulk DoS | 공격자가 공격대상 웹 사이트 웹 페이지 주소를 지속적으로 변경하면서 다량으로 GET 요청을 발생시키는 서비스 거부 공격 |

| Hash DoS | 웹 서버는 클라이언트 HTTP 요청을 통해 전달되는 파라미터를 효율적으로 저장하고 검색하기 위한 자료구조로 해시 테이블을 주로사용 |

네트워크 공격

| 스니핑 | 직접 공격하지 않고 데이터만 몰래 들여다보는 수동적 공격 기법 |

| 네트워크 스캐너, 스니퍼 | 취약점 파악을 위해 공격자가 취약점을 탐색하는 공격 도구 |

| 패스워드 크래킹 | 1. 사전 크래킹 : ID와 패스워드가 될 가능성이 있는 단어를 파일로 만들어 놓고 이 파일의 단어를 대입하여 크랙 2. 무차별 크래킹 : 무작위로 패스워드 자리에 대입해 패스워드를 알아내는 방법 3. 패스워드 하이브리드 공격 4. 레인보우 테이블 공격 |

| IP 스푸핑 | 침입자가 인증된 컴퓨팅 시스템인 것처럼 속여서 타깃 시스템의 정보를 빼내기 위해서 본인의 패킷헤더를 인증된 호스트의 IP 어드레스로 위조하여 타깃에 전송 |

| ARP 스푸핑 | 공격자가 특정 호스트의 MAC 주소를 자신의 MAC 주소로 위조한 ARP Reply 를 만들어 희생자에게 지속적으로 전송하여 희생자의 ARP Cache Table에 특정 호스트의 MAC 정보를 공격자의 MAC 정보로 변경 |

| ICMP Readirect 공격 | 3계층에서 스니핑 시스템을 네트워크에 존재하는 또 다른 라우터라고 알림으로써 패킷의 흐름을 바꾸는 공격 |

| 트로이 목마 | 겉보기에는 정상적인 프로그램으로 보이지만 실행하면 악성 코드를 실행하는 프로그램 |

시스템 보안 위협

- 버퍼 오버플로우 공격

: 메모리에 할당된 버퍼 크기를 초과하는 양의 데이터를 입력하여 이로 인해 프로세스의 흐름을 변경시켜서 악성 코드를 실행시키는 공격기법

버퍼 오버플로우 공격 대응 방안

| ASLR (Address Space Layout Randomization) | 버퍼 오버플로우 공격에 대한 대응 방안 중 리눅스에서 설정 가능한 기법으로 메모리 공격을 방어하기 위해 주소 공간 배치를 난수화하고, 실행 시마다 메모리 주소를 변경시켜 버퍼 오버플로우를 통한 특정 주소 호출을 차단하는 기법 |

| 스택가드 (Stack Shield) 활용 | 버퍼 오버플로우 발생 시 카나리 값(무결성 체크용 값)을 체크, 변할 경우 복귀 주소를 호출하지 않는 방식으로 대응 |

| 스택쉴드 (Stackguard) 활용 | 함수 시작 시 복귀 주소를 Global RET라는 특수 스택에 저장해 두고, 함수 종료 시 저장된 값과 스택의 RET값을 비교해서 다를 경우 오버플로우로 간주하고 프로그램실행을 중단 |

| 안전한 함수 활용 |

- 백도어

: 어떤 제품이나 컴퓨터 시스템, 암호시스템 혹은 알고리즘에서 정상적인 인증 절차를 우회하는 기법

인증 기술의 유형 (지소생특)

- 지식기반 인증 : 사용자가 기억하고 있는 지식

- 소지기반 인증 : 소지하고 있는 사용자 물품

- 생체기반 인증 : 고유한 사용자의 생체 정보

- 특징기반 인증 : 사용자의 특징을 활용

서버 접근 통제 유형

| 임의적 접근 통제 (DAC; Discretionary Access Control) |

- 주체나 그룹의 신분(신원)에 근거하여 객체에 대한 접근을 제한 - 신분 기반 접근통제 정책 |

| 강제적 접근 통제 (MAC; Mandatory Access Control) |

- 주체가 갖는 접근 허가 권한에 근거하여 객체에 대한 접근을 제한 - 규칙 기반 접근통제 정책 |

| 역할 기반 접근 통제 (RBAC; Role Based Access Control) |

- 중앙 관리자가 사용자와 시스템의 상호관계를 통제하여 조직 내 맡은 역할에 기초하여 자원에 대한 접근을 제한 - 관리자는 사용자에게 특정한 권리와 권한이 정의된 역할을 담당 |

접근 통제 보호 모델 (벨기비무)

(1) 벨-라파듈라 모델(BLP; Bell-LaPadula Policy)

: 미 국방부 지원 보안 모델로 보안 요소 중 기밀성을 강조하며 강제적 정책에 의해 접근 통제하는 모델

(2) 비바 모델

: 벨-라파듈라 모델의 단점을 보완한 무결성을 보장하는 최초의 모델

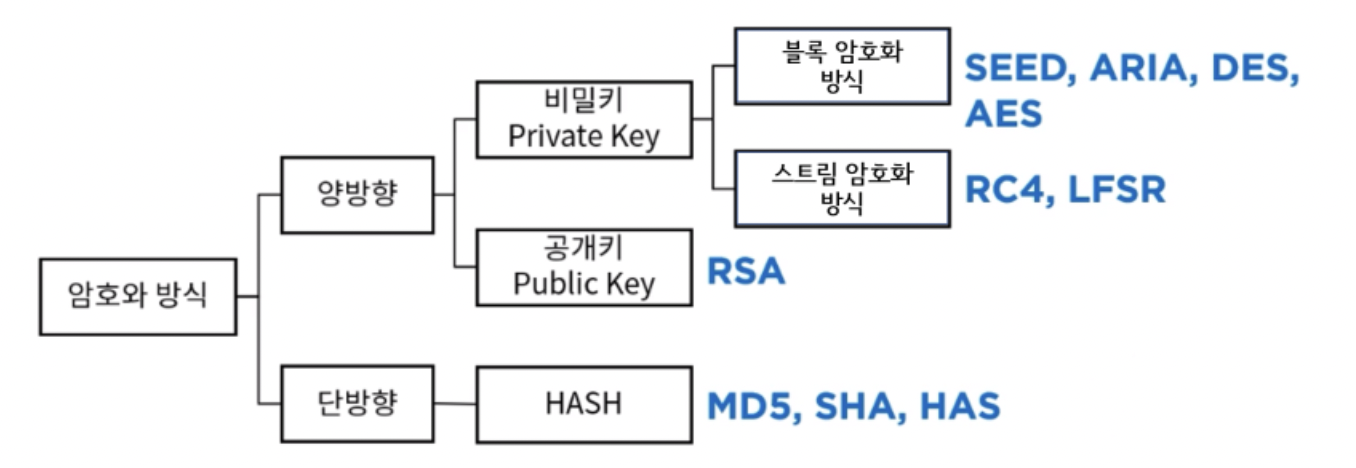

암호 알고리즘

1) 양방향 방식

대칭 키 암호 방식 (비밀키)

- 암호화와 복호화에 같은 암호 키를 쓰는 알고리즘

- 대칭 키는 블록 암호화와 스트림 암호화 알고리즘으로 나뉜다.

| 블록 암호 방식 | 고정 길이의 블록을 암호화 | DES, AES, SEED, ARIA |

| 스트림 암호 방식 | 매우 긴 주기의 난수열을 발생시켜 평문과 더불어 암호문을 생성하는 방식 | RCA, RC4, LFSR |

비대칭 키 암호 방식(공개키)

- 사전에 개인 키를 나눠 가지지 않은 사용자들이 안전하게 통신하는 방식

- 공개키로 암호화된 메시지는 반드시 개인 키로 복호화해야 한다.

ex) RSA, ECC, EIGamal, 디피-헬만

2) 일방향 암호 방식 (해시 암호 방식)

- 임의 길의의 정보를 입력받아, 고정된 길이의 암호문을 출력하는 암호 방식

- 해시 암호화 알고리즘이 적용된 정보는 복호화가 불가능

일방향 암호 종류

| MAC (Message Authentication Code) |

키를 사용하는 메시지 인증 코드(Message Authentication Code)로 메시지의 무결성과 송신자의 인증 보장 | ex) HMAC, NMAC |

| MDC (Modification Detection Code) |

키를 사용하지 않는 변경 감지 코드(Modification Detection Code) 로 메시지의 무결성 보장 | ex) MD5, SHA |

대칭 키 암호화 알고리즘

| DES (Data Encryption Standard) |

- IBM에서 개발하고 미국의 연방 표준국(NIST)에서 발표 - 블록 크기는 64bit, 키 길이는 56bit인 페이스텔(feistel) 구조 |

| SEED | - 국내 한국인터넷진흥원이 개발 - 총 16회의 라운드를 거쳐 128bit의 평문 블록을 128bit 암호문 블록으로 암호화해 출력 - 블록 크기는 128bit |

| AES (Advanced Encryption Standard) |

- 미국 표준 기술 연구소(NIST)에서 발표 - DES의 개인 키에 대한 전사적 공격이 가능해지고, 3 DES의 성능문제를 극복하기 위해 개발 - 블록 크기는 128bit - 4가지 계층으로 구성되는 대칭 키 암호화 알고리즘 |

| ARIA (Academy, Research Institute, Agency) |

- 국가정보원과 산학연구협회가 개발 - 경량 환경 및 하드웨어에서의 효율성 향상을 위해 개발 - XOR과 같은 단순한 바이트 단위 연산으로 구성 |

| IDEA (International Data Encrption Algorithm) |

- DES를 대체하기 위해 스위스 연방기술 기관에서 개발 - 128bit의 키를 사용하여 64bit의 평문을 8라운드에 거쳐 64bit의 암호문을 만듦 |

| LFSR (Linear Feedback Shift Register) |

- 레지스터에 입력되는 값이 이전 상태 값들의 선형 함수로 계산되는 구조 - 사용되는 선형 함수는 주로 배타적 논리합(XOR)이고, LFSR의 초기 비트 값은 시드라고 함 |

비대칭 키 암호화 알고리즘

| 디피-헬만 (Diffie-Helllman) |

- 최초의 공개키 알고리즘 - 공개키 암호 방식의 개념을 이용해 두 사용자 간에 공통의 암호화 키를 안전하게 공유할 방법을 제시 |

| RSA (Rivest- Shamir- Adleman) |

- 소인수 분해 알고리즘을 이용하는 공개키 암호화 알고리즘 |

| ECC (Elliptic Curve Cryptography) |

- 유한체 위에서 정의된 타원곡선 군에서의 이산대수의 문제에 기초한 공개키 암호화 알고리즘 |

| ElGamal | - 이산대수의 계산이 어려운 문제를 기본 원리로 하고 있으며, RSA와 유사하게 전자서명과 데이터 암/복호화에 함께 사용 가능 |

해시 암호화 알고리즘

| MD5 (Message-Digest algorithm 5) |

- MD4를 개선한 암호화 알고리즘으로 프로그램이나 파일의 무결성 검사에 사용 - 각각의 512비트짜리 입력 메시지 블록에 대해 차례로 동작하여 128비트의 해시값을 생성 |

| SHA-1 (Secure Hash Algorithm) |

- DSA(Digital Signature Algorithm)에서 사용 - 160비트의 해시값을 생성하는 해시 알고리즘 |

| SHA-256/384/512 (Sevure Hash Algorithm) |

- 256비트의 해시값을 생성하는 해시함수 |

| HAS-160 | - 국내 표준 서명 알고리즘 KCDSA를 위하여 개발 - MD5와 SHA1의 장점을 취하여 개발된 해시 알고리즘 |

| HAVAL | - 메시지를 1024bits블록으로 나누고 128, 160, 192, 224, 256 비트인 메시지 다이제스트를 출력하는 해시 알고리즘 |

주요 시스템 보안 기법

| 포맷 스트링 공격 | 외부로부터 입력된 값을 검증하지 않고 입출력 함수의 포맷 스트링을 그대로 사용하는 경우 발생하는 취약점 공격 기법 |

| 레이스 컨디션 공격 | 둘 이상의 프로세스나 스레드가 공유자원을 동시에 접근할 때 접근 순서에 따라 비정상적인 결과가 발생하는 조건 |

| 키로거 공격 | 컴퓨터 사용자의 키보드 움직임을 탐지해서 저장하고, ID나 패스워드, 계좌 번호, 카드 번호 등과 같은 개인의 중요한 정보를 몰래 빼가는 해킹 공격 |

루트킷 (Rootkit)

: 시스템 침입 후 침입 사실을 숨긴 채 차후의 침입을 위한 백도어, 트로이 목마 설치, 원격 접근, 내부사용 흔적 삭제, 관리자 권한 획득 등 주로 불법적인 해킹에 사용되는 기능을 제공하는 프로그램 모음

시큐어 코딩 가이드 (입보시에코캡A)

: 공격을 유발할 가능성이 있는 잠재적인 보안 취약점을 사전에 제거하고, 외부 공격으로부터 안전한 소프트웨어를 개발

| 보안 약점 | 대응 방안 |

| 입력데이터 검증 및 표현 | 사용자, 프로그램 입력 데이터에 대한 유효성 검증체계를 수립하고 실패 시 처리 설계 및 구현 |

| 보안 기능 | 인증, 접근 통제, 권한 관리, 비밀번호 등의 정책이 적절하게 반영되도록 설계 및 구현 |

| 시간 및 상태 | 공유 자원의 접근 직렬화, 병렬 실행 가능 프레임워크 사용, 블록문 내에서만 재귀함수 호출 |

| 에러 처리 | 에러 또는 오류상황을 처리하지 않거나, 보안 약점이 발생하지 않도록 시스템 설계 및 구현 |

| 코드 오류 | - 코딩 규칙 도출 후 검증 가능한 스크립트 구성과 경고 순위의 최상향 조정 후 경고 메시지 코드 제거 - 널 포인터 역참조, 정수를 문자로 변환, 부적절한 자원 해제, 초기화 되지 않은 변수 사용으로 발생 가능 |

| 캡슐화 | 디버그 코드 제거와 필수 정보 외의 클래스 내 프라이빗 접근자 지정 |

| API 오용 | 개발 언어별 취약 API 확보 및 취약 API 검출 프로그램 사용 |

(1) 입력 데이터 검증 및 표현 취약점

| XSS (Cross Site Script) |

검증되지 않은 외부 입력 데이터가 포함된 웹페이지가 전송되는 경우, 사용자가 해당 웹페이지를 열람함으로써 웹페이지에 포함된 부적절한 스크립트가 실행되는 공격 | - 특수문자 필터링 - HTML 태그 사용 금지 - js로 시작하는 문자열은 모두 문자열 변환 |

| 사이트 간 요청 위조 (CSRF) |

사용자가 자신의 의지와는 무관하게 공격자가 의도한 행위를특정 웹사이트에 요청하게 하는 공격 | - GET방식보다 POST방식 사용 |

| SQL 삽입 (Injection) |

응용 프로그램의 보안 취약점을 이용해서 악의적인 SQL 구문을 삽입 | - 바인딩 매개변수 방식 적용하여 사전에 변수 타입을 명시적으로 지정 |

XSS 공격 유형

1. Stored XSS

: 방문자들이 악성 스크립트가 포함된 페이지를 읽어 봄과 동시에 악성 스크립트가 브라우저에서 실행되면서 감염

2. Reflected XSS

: 사용자가 URL 클릭 시 즉시 공격 스크립트가 피해자로 반사되어 접속 사이트에 민감정보를 공격자에게 전송

3. DOM

: DOM 기반 XSS 취약점이 있는 브라우저를 대상으로 조작된 URL을 이메일을 통해 발송

SQL 삽입 공격 유형

1. Form SQL Injection

: HTML Form 기반 인증을 담당하는 애플리케이션의 취약점이 있는 경우 사용자 인증을 위한 쿼리 문의 조건을 임의로 조작하여 인증을 우회하는 기법

2. Union SQL Injection

: 쿼리의 UNION 연산자를 이용하여 한 쿼리의 결과를 다른 쿼리의 결과에 결합하여 공격하는 기법

3. Stored Procedure SQL Injection

: 저장 프로시저를 이용해 공격

4. Mass SQL Injection

: 한 번의 공격으로 대량의 DB 값이 변조되어 홈페이지에 치명적인 영향을 미치는 공격기법

5. Error-Based SQL Injection

: DB쿼리에 대한 에러값을 기반으로 한 단계씩 점진적으로 DB 정보를 획득할 수 있는 공격기법

6. Blind SQL Injection

: 쿼리 결과의 참과 거짓을 통해 의도하지 않은 SQL문을 실행함으로써 데이터베이스를 비정상적으로 공격

재해 복구 시간 (RTO ; Recovery Time Objective)

: 정보시스템 운영 중 서버가 다운되거나 자연제헤나 시스템 장애 등의 이유로 고객에게 서비스가 불가능한 경우가 종종 발생한다. 이와 같은 상황에서 비상사태 또는 업무 중단 시점부터 업무가 복구되어 다시 정상 가동될 때까지의 시간

유닉스 / 리눅스 로그 파일

| 로그 이름 | 설명 | 내용 확인 명령어 |

| wtmp / wtmpx | - 사용자 로그인 / 로그아웃 정보 - 시스템 shutdown / reboot 정보 |

last 명령어 |

| utmp / utmpx | 현재 시스템에 로그인한 사용자 정보 | who, w, users, finger 명령어 |

| btmp / btmpx | 로그인에 실패한 정보 | lastb 명령어 |

네트워크 보안 솔루션

| 방화벽 | 기업 내부, 외부 간 트래픽을 모니터링 하여 시스템의 접근을 허용하거나 차단 |

| 웹 방화벽 (WAF; Web Application Firewall) |

SQL 인젝션, XSS 등과 같은 웹 공격을 탐지하고 차단 |

| 네트워크 접근 제어 (NAC; Network Access Control) |

단말기가 내부 네트웨크에 접속을 시도할 때 이를 제어하고 통제하는 기능을 제공 |

| 침입 탐지 시스템 (IDS; Intrusion Detection System) |

네트워크에서 발생하는 이벤트를 모니터링하고 비인가 사용자에 의한 자원접근과 보안정책 위반 행위를 실시간으로 탐지 |

| 침입 방지 시스템 (IPS; Intrusion Prevention System) |

네트워크에 대한 공격이나 침입을 실시간적으로 차단하고, 유해트래픽에 대한 조치를 능동적으로 처리 |

| 무선 침입 방지 시스템 (WIPS; Wireless Intrusion Prevention System) |

인가되지 않은 무선 단말기의 접속을 자동으로 탐지 및 차단하고 보안에 취약한 무선 공유기를 탐지 |

| 통합 보안 시스템 (UTM; Unified Threat Management) |

방화벽, 침입 탐지 시스템, 침입 방지 시스템, VPN, 안티 바이러스, 이메일 필터링 등 다양한 보안 장비의 기능을 하나의 장비로 통합하여 제공하는 시스템 |

| 가상사설망 (VPN; Virtual Private Network) |

인터넷과 같은 공중망에 인증, 암호화, 터널링 기술을 활용하여 마치 전용망을 사용하는 효과를 가지는 보안 솔루션 |

시스템 보안 솔루션

| 스팸 차단 솔루션 | 메일 서버 앞단에 위치하여 프록시 메일 서버로 동작 |

| 보안 운영체제 (Secure OS) |

- 컴퓨터 운영체제의 커널에 보안 기능을 추가한 솔루션 - 운영체제에 내재된 결함으로 인해 발생할 수 있는 각종 해킹 공격으로부터 시스템을 보호하기 위해 보안기능이 통합된 보안 커널을 추가한 운영체제 |

보안 관련 용어

| 스피어피싱 | 일반적인 이메일로 위장한 메일을 지속적으로 발송하여, 발송 메일의 본문 링크나 첨부된 파일을 클릭하고록 유도하여 사용자의 개인정보 탈취하는 공격기법 |

| 스미싱 | 문자 메시지를 이용하여 신뢰할 수 있는 사람 또는 기업이 보낸 것처럼 가장하여 개인 비밀정보를 요구하거나 휴대폰 소액 결제를 유도하는 피싱 공격 |

| 큐싱 | 큐알 코드 + 피싱 |

| 봇넷 | |

| APT 공격 | - 특정 타깃을 목표로 하여 다양한 수단을 통해 지속적이고 지능적인 맞춤형 공격 기법 - 특수목적의 조직이 하나의 표적에 대해 다양한 IT기술을 이용해, 지속적으로 정보를 수집하고, 취약점을 분석하여 피해를 주는 공격기법 |

| 공급망 공격 | 네트워크에 침투하여 소스 코드의 수정 등을 통해 악의적인 코드를 삽입하거나 배포 서버에 접근하여 악의적인 파일로 변경하는 방식을 통해 업데이트 시 자동적으로 감염되도록 하는 공격기법 |

| 제로데이 공격 | |

| 웜 | 스스로를 복제하여 네트워크 등의 연결을 통해 전파하는 악성 소프트웨어 컴퓨터 프로그램 |

| 악성 봇 | |

| 사이버 킬체인 | |

| 랜섬웨어 | 감염된 시스템의 파일들을 암호화하여 복호화할 수 없도록 하고, 피해자로 하여금 암호화된 파일을 인질처럼 잡고 몸값을 요구 악성 소프트웨어 |

| 이블 트윈 공격 | 무선 wifi 피싱 기법 |

'🚀 What I Studied > 정보처리기사' 카테고리의 다른 글

| [정보처리기사] 실기 11단원 '응용 SW 기초 기술 활용' 정리 (0) | 2022.10.09 |

|---|---|

| [정보처리기사] 실기 10단원 '애플리케이션 테스트 관리' 정리 (0) | 2022.10.08 |

| [정보처리기사] 실기 8단원 '서버 프로그램 구현' 정리 (0) | 2022.10.06 |

| [정보처리기사] 실기 7단원 'SQL 응용' 정리 (0) | 2022.10.05 |

| [정보처리기사] 실기 5단원 '인터페이스 구현' 정리 (0) | 2022.10.03 |